- Szczegóły

- Opublikowano: 25 kwiecień 2015

- Poprawiono: 15 lipiec 2015

- Utworzono: 25 kwiecień 2015

Postaram się w tym artykule umieszczać szczegółowe informacje na temat zagrożenia Tescla Crypt.

Szczegółowy opis zagrożenia na stronie : http://usunwirusa.pl/wirus-teslacrypt/ poniżej umieszczam artykuł.

Czym jest TeslaCrypt?

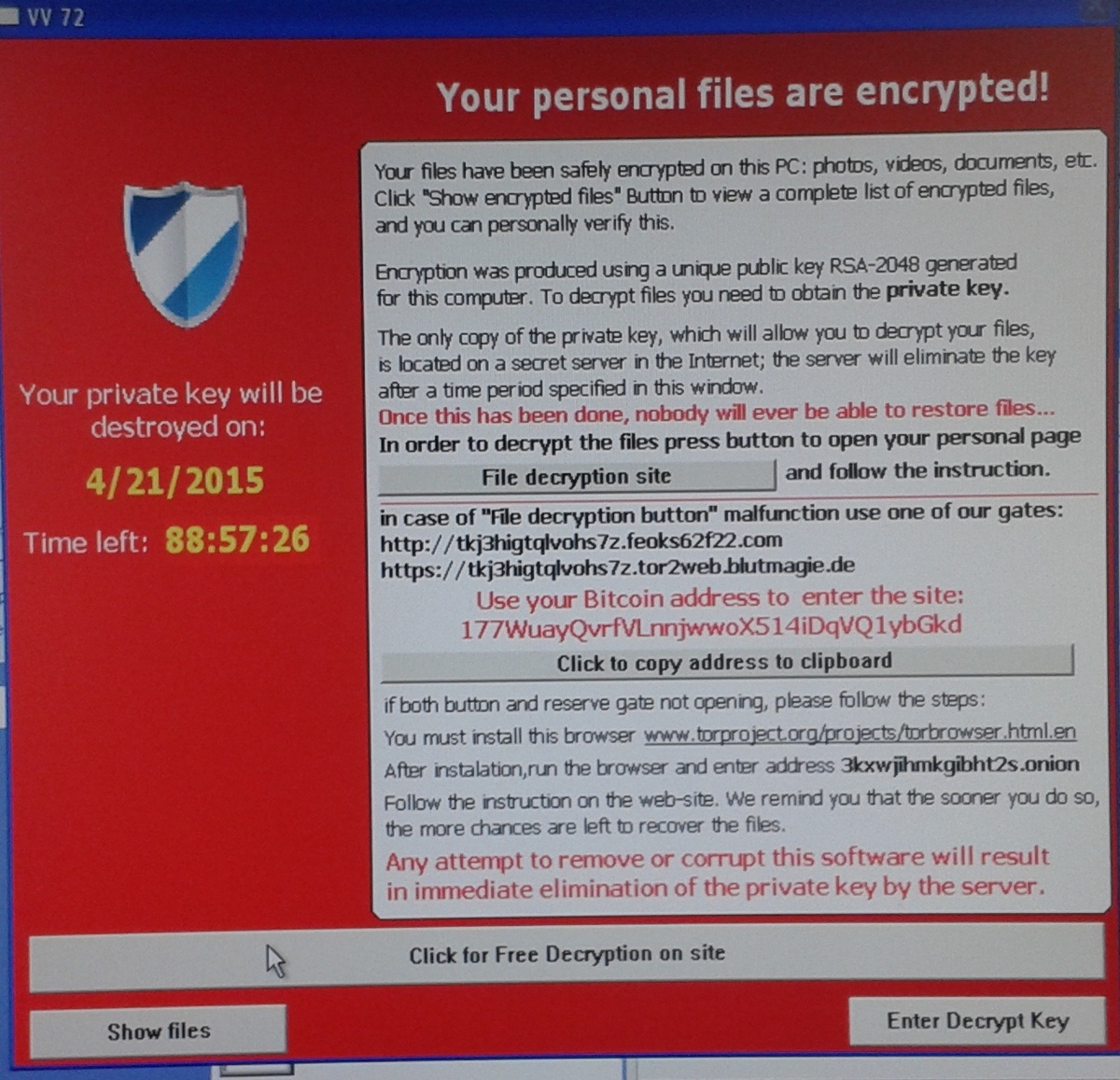

TeslaCrypt jest kolejnym oprogramowaniem ransomware, który używa szyfrowania AES w celu zablokowania dostępu do prywatnych informacji i plików takich jak zdjęcia, dokumenty, i inne pliki. Oprócz tego wirus jest także zainteresowany plikami związanymi z grami takimi jak: MineCraft, World of Warcraft, StarCraft, World of Tanks, Dragon Age, RPG Maker oraz Steam. Jak tylko program dostanie sie do komputera to szyfruje następujące rozszerzenia plikow. Jest to dość długa lista rozszerzeń: .unity3d, .blob, .wma, .avi, .rar, .DayZProfile, .doc, .odb, .asset, ,forge, .cas, .map, .mcgame, .rgss3a, .big, .wotreplay, .xxx, .m3u, .png, .jpeg, .txt, .crt, .x3f, .ai, .eps, .pdf, .lvl, .sis, .gdb, Zaraz po zaszyfrowaniu program blokuje pulput komputera i zmusza użytkownika do zaplacenia grzywny w ciagu 3 dni aby je odszyfrowac. Oprocz tego program tworzy plik nazwany help_to_decrypt_your_files.txt na twoim pulpicie, którzy będzie linkował do systemu płatności TOR gdzie ludzie mogą sprawdzać status płatności i wpisywać kody odszyfrowujące. Kolejną rzeczą o której warto wspomniec jest to ze w przeciwienstwie do innych programow ransomware (Cryptolocker, Simplelocker, Threat Finder i wielu innych), TeslaCrypt jest wirusem, który pozwala na dokonywanie płatności poprzez Paypal My Cash oraz walutę BitCoin. Jednakże płacenie grzywny przez portal PayPal kosztuje niemalże 2x tyle niż zapłacenie w Bitcoinach. Jeżeli ten złośliwy program zdołał już zaszyfrować twoje pliki to niestety musisz wiedzieć o tym ze jedyna droga do odszyfrowania ich jest zakupienie klucza odszyfrowującego. W tym momencie nie ma żadnego programu który może ci pomoc odszyfrować pliki zaszyfrowane poprzez wirusa TeslaCrypt. Jednakże nie polecamy dokonywania płatności ponieważ nie ma żadnej gwarancji w tym ze twoje prywatne dane zostaną przywrócone. W najgorszym wypadku możesz stracić swoje dane bankowe na rzecz cyber przestępców i wręcz zachęcić ich swoim biernym zachowaniem do rozszerzenia działalności w przyszłości. Jeżeli to zagrożenie już przeniknęło do twojego komputera to prawdopodobnie będzie chciało mieć dostęp do twoich prywatnych danych. Wysoko polecamy podjecie stosownych działań i podjecie stosownych akcji jak na przykład zainstalowanie oprogramowania SpyHunter lub też STOPzilla

W jaki sposób TeslaCrypt może przeniknąć do mojego komputera?

Podobnie do innych poważnych cyber zagrożeń, wirus TeslaCrypt rozpowszechnia się korzystając z rożnych podejrzanych metod, a najbardziej powszechna jest rozsyłanie spamu a także fałszywe komunikaty. Należy być wyjątkowo ostrożnym ponieważ zarówno spam jak i fałszywe komunikaty wyglądają dość profesjonalnie. Mogą one swoim wyglądem przekonywać ludzi że należą do sprawdzonych firm i przez to powodować ze ludzie zaczną z nich korzystać pod pretekstem otrzymania zdjęcia, rachunku czy tez innego ważnego dokumentu. Jest to jeden z powodów dla których wysoce polecamy nieufanie tego typu emailom, i gruntowne ich sprawdzenie. Po pierwsze upewnij się ze nadawca wiadomości jest ci znany, czy temat wiadomości nie ma w sobie błędów ortograficznych, czy nie ma tam żadnych literówek czy tez błędów stylistycznych. Oprócz tego unikaj klikania na różnego rodzaju reklamy pop-up oferujące skanu systemu i inne podobne rzeczy podczas oglądania nieznanych stron. Jeżeli dasz się nabrać na otwarcie zainfekowanego załączniku lub tez klikniesz podejrzany link to wirus TeslaCrypt zostanie niemalże natychmiast aktywowany. W konsekwencji prędzej czy później masz otrzymać taki oto komunikat:

Your files have been safely encrypted on this PC: photos, videos, documents, etc. Click “Show encrypted files” Button to view a complete list of encrypted files, and you can personally verify this. Encryption was produced using a unique public key RSA-2048 generated for this computer. To decrypt files you need to obtain the private key.

The only copy of the private key, which allow you to decrypt your files, is located on a secret server in the Internet; the server will eliminate the key after a time period specified in this window.

Once this has been done, nobody will ever be able to restore files…

At the time of research, the TeslaCrypt virus distribution method was unknown, however, following successful infiltration on computer systems, the software scans all drives and encrypts certain file types using AES encryption. Encrypted files will have the .ecc extension applied to the filename.

KasperskyLab uruchomił portal na którym można uzyskać klucz deszyfracji https://noransom.kaspersky.com/ na ten moment złamany został kod używany przez CoinVault. Czekam z niecierpliwością aby pozostałe zagrożenia z rodziny Ransomware zostały zlamane np. CTB-Locker

W ciągu ostatnich kilku dni zauważam olbrzymi wzrost ilości fałszywych maili. Klasycznie od fałszywych listów przewozowych wszystkich przewoźników poprzez wiadomości z niby "PocztyPolskiej" (jedna ze znajomych mi osób padła ofiarą CryptoLocker (obok fotka ekranu zainfekowane komputera). Jak zawsze brak szans na odzyskanie danych. Zaszyfrowana została również partycja z Recovery.

W dniu dzisiejszym otrzymałem z 3 różnych adresów maila o treści "Wyslano z mojego iPhone'a" zwrócić uwagę należy na brak polskich znaków oraz na załącznik w formacie .zip. Pole do : zawiera adresy podobne do mojego. Możliwe że mój adres jest zapisany na jakiejś liście mailingowej.

Ciekawy artykuł przeczytany dziś w sieci. Tytuł brzmi dostojnie:"165-procentowy wzrost zagrożeń ransomware i 317-procentowy wzrost ataków na Adobe Flash"

Cyberprzestępcy wykorzystują coraz bardziej wyrafinowane metody ataku, tak na oprogramowanie, jak i na hardware, dlatego trzeba uczulać wszystkich użytkowników Internetu, pracowników firm, zwłaszcza tych, którzy na co dzień mają dostęp do wrażliwych danych, na niebezpieczeństwa i uświadamiać ich, że jeden nieopatrzny krok w wirtualnej przestrzeni może zakończyć się utratą danych i reputacji całej firmy – podsumowuje Arkadiusz Krawczyk, Country Manager Intel Security Poland.

2015-06-18 aktualizacja

Nowy mail z zagrożeniem ... tym razem iPKO. Uważajmy na każdym kroku !

2015-07-15 Aktualizacja. Kaspersky trzyma rękę na pulsie. Niestety w dalszym ciągu brak sposobu na deszyfrację plików.

TeslaCrypt 2.0 - zagrożenie dla graczy wyłudzające okup w wysokości 500 dolarów

Kaspersky Lab informuje o wykryciu nowego zagrożenia z rodziny TeslaCrypt obejmującej oprogramowanie szyfrujące wyłudzające okup od graczy komputerowych. Po udanej infekcji trojan żąda okupu w wysokości 500 dolarów w zamian za klucz pozwalający na przywrócenie danych. Jeśli ofiara zwleka, wysokość okupu wzrasta dwukrotnie.

Wczesne próbki trojana TeslaCrypt, który od razu zyskał miano zmory graczy komputerowych, zostały wykryte w lutym 2015 r. Oprócz innych rodzajów plików szkodnik ten próbuje szyfrować dane związane z grami: zapisane stany gry, profile użytkownika, zapisane powtórki (np. z gier wyścigowych) itd. TeslaCrypt nie szyfruje plików o rozmiarze większym niż 268 MB.

Mechanizm infekcji

Infekując nową ofiarę, TeslaCrypt generuje unikatowy adres Bitcoin w celu otrzymania okupu od ofiary oraz tajny klucz w celu pobrania pieniędzy. Serwery kontroli trojana są zlokalizowane w sieci Tor, a tajny klucz, przy użyciu którego zostają zaszyfrowane pliki użytkownika, nie jest zapisywany na dysku twardym, co znacznie komplikuje proces odszyfrowywania danych.

Eksperci z Kaspersky Lab zaobserwowali, że szkodliwe programy z rodziny TeslaCrypt rozprzestrzeniają się za pośrednictwem zestawów exploitów Angler, Sweet Orange oraz Nuclear. Zgodnie z tym mechanizmem rozprzestrzeniania szkodliwego oprogramowania, ofiara odwiedza zainfekowaną stronę internetową, a szkodliwy kod wykorzystuje luki w zabezpieczeniach przeglądarki, zwykle we wtyczkach, aby zainstalować na atakowanym komputerze wyspecjalizowane szkodliwe oprogramowanie.

"TeslaCrypt - szkodnik polujący na graczy - został stworzony w celu oszukiwania i zastraszania użytkowników. Jego poprzednia wersja wyświetlała ofierze komunikat o zaszyfrowaniu plików przy użyciu zaawansowanego algorytmu RSA-2048, dając tym samym do zrozumienia, że dane można odzyskać wyłącznie płacąc okup. W rzeczywistości cyberprzestępcy nie zastosowali tego algorytmu. W swojej najnowszej modyfikacji TeslaCrypt przekonuje ofiary, że mają do czynienia z innym, uważanym za znacznie skuteczniejsze, oprogramowaniem szyfrującym - CryptoWall. Ponownie, jest to jedynie zasłona dymna - wszystkie odsyłacze prowadzą do serwera TeslaCrypt. Jak widać, twórcom TeslaCrypt nie wystarczy to, że pozbawiają graczy ich danych - chcą dodatkowo zwiększyć swoją skuteczność, zastraszając informacjami o technologiach, których wcale nie używają" - powiedział Fiedor Sinicyn, starszy analityk szkodliwego oprogramowania, Kaspersky Lab.

Zalecenia dla użytkowników

Eksperci z Kaspersky Lab przygotowali trzy porady, dzięki którym użytkownicy będą mogli lepiej zabezpieczyć się przed potencjalną infekcją szkodliwego oprogramowania szyfrującego:

Regularnie twórz kopie zapasowe wszystkich swoich istotnych plików. Kopia powinna być przechowywana na nośniku, który jest fizycznie odłączany od komputera natychmiast po jej wykonaniu.

Niezwykle istotne jest niezwłoczne uaktualnianie oprogramowania, zwłaszcza przeglądarki internetowej oraz jej wtyczek.

Jeśli mimo to szkodliwy program przedostanie się do systemu, najlepiej zwalczy go najnowsza wersja produktu bezpieczeństwa z uaktualnionymi bazami danych oraz wyspecjalizowanymi modułami bezpieczeństwa.

Produkty firmy Kaspersky Lab wykrywają opisywany szkodliwy program jako Trojan-Ransom.Win32.Bitman.tk i skutecznie chronią użytkowników przed tym zagrożeniem. Ponadto rozwiązania Kaspersky Lab są wyposażone w moduł zapobiegający kryptograficznym szkodliwym programom, który rejestruje aktywność, gdy podejrzane aplikacje próbują otworzyć prywatne pliki użytkownika, i natychmiast tworzy ich lokalne, chronione kopie zapasowe. W ten sposób użytkownicy są chronieni przed nieznanym jeszcze szkodliwym oprogramowaniem kryptograficznym.

Kaspersky Lab dokłada wszelkich starań, by chronić użytkowników przed oprogramowaniem wyłudzającym okup. W kwietniu firma uruchomiła wraz z jednostką National High Tech Crime Unit (NHTCU) holenderskiej policji stronę internetową Ransomware Decryptor. Przy jej pomocy ofiary szkodliwego oprogramowania CoinVault mogą odzyskać zaszyfrowane dane bez płacenia okupu cyberprzestępcom.

Szczegóły techniczne dotyczące omawianego zagrożenia są dostępne w języku angielskim na stronie https://securelist.com/blog/research/71371/teslacrypt-2-0-disguised-as-cryptowall.

Informację można wykorzystać dowolnie z zastrzeżeniem podania firmy Kaspersky Lab jako źródła.

Wszystkie informacje prasowe Kaspersky Lab Polska są dostępne na stronie http://www.kaspersky.pl/news.